Błędy 2

Zaledwie co dziesiąty system alarmowy, sprawdzany przeze mnie na przestrzeni kilku ostatnich lat, można było bez zmian lub uzupełnień dopuścić do podłączenia do monitorowania, bez obawy, że wystąpi fałszywy alarm czy przełamanie systemu. Oznacza to, że niepokojąco duża liczba systemów alarmowych nie nadaje się do zabezpieczenia obiektów, a zły system ochrony jest często gorszy niż żaden, zwłaszcza tam gdzie występuje zagrożenie życia ludzkiego. Tymczasem większości błędów w systemach ochrony można było uniknąć. Zebrane tu i opisane błędy nie wyczerpują listy uchybień, z którymi się spotkałem, wymienione są tylko najczęściej powtarzające się. Ponieważ łatwo krytykować, a trudniej przeciwdziałać, w tle materiału omówiono czynności pozwalające unikać najbardziej drastycznych potknięć.

ustaleń wyboru koncepcji ochrony,

realizacji systemu czy już

- samego użytkowania systemu

w tym także podczas interwencji.

Najgroźniejsze, bo najtrudniejsze do późniejszej korekty, są błędy popełnione na poziomie ustaleń wyboru koncepcji ochrony.

Błąd podstawowy: brak współdziałania zabezpieczeń mechanicznych, zabezpieczeń elektronicznych i interwencji; traktowanie elektronicznego systemu alarmowego lub zabezpieczeń mechanicznych jako samoistnych rodzajów ochrony.

Często niewielkie wydatki na zamontowanie dodatkowych zabezpieczeń mechanicznych znacznie zmniejszają koszty systemu alarmowego przy zachowaniu wymaganego poziomu ochrony. Ta zasada sprawdza się też i w drugą stronę, albowiem zamontowanie elektronicznych elementów ochrony umożliwia zmniejszenie nakładów na zabezpieczenia mechaniczne. Może się też zdarzyć, że źle dobrana ochrona mechaniczna utrudni i zwiększy koszty ochrony.

Przykład. W obiekcie o czterech kondygnacjach zamontowano szyby antywłamaniowe w klasie P2A. Mimo różnego zagrożenia, okna znajdujące się na parterze, najbardziej zagrożone agresją, zostały zabezpieczone tak samo, jak okna na piętrach, do których trudno się dostać! W wypadku tego obiektu optymalnym zabezpieczeniem byłoby zamontowanie na parterze szyb w klasie P5A lub wyższej, na pierwszym piętrze szyb w klasie np. P2A, a na wyższych kondygnacjach wystarczyłoby ofoliować zwykłe szyby. Zostałaby zachowana zasada proporcjonalności użytych zabezpieczeń w stosunku do zagrożenia.

Zastosowanie szyb antywłamaniowych (w literaturze stosowana jest także nazwa - szyby o zwiększonej odporności na włamanie), które są wykonywane wielowarstwowo, może być kłopotliwe przy doborze odpowiednich czujek wykrywających tłuczenie szkła. Dotyczy to zwłaszcza niektórych wykonań czujek mikrofonowych (zwanych też przestrzennymi), gdyż dla zmniejszenia liczby fałszywych alarmów skonstruowano je tak, aby sygnał alarmu był generowany dopiero wtedy, gdy czujka odbierze dwa sygnały - sygnał tłuczenia szkła i sygnał upadających odłamków szkła /obecnie dominuje wersja zmiany ciśnienia i dźwięk tłuczenia/. Ponieważ w wypadku szyb wielowarstwowych sygnał upadających odłamków nie musi wystąpić - czujka może nie zadziałać. Drugim problemem, z którym trzeba się liczyć stosując szyby antywłamaniowe, jest wytrzymałość zamknięć okien. W Polsce nie funkcjonują jeszcze normy dotyczące tego problemu /obecnie są klasyfikowane od RC1 do RC6/4. W związku z tym trudno się zorientować, czy okucia w oknach zapewniają ten sam poziom zabezpieczenia co zamontowane w oknie szyby, a więc czy wydatek poniesiony na zamontowanie szyb pancernych miał w ogóle sens!

Błąd: traktowanie systemu alarmowego podobnie, jak innych instalacji w obiekcie (elektrycznych, hydraulicznych itp.). Jeśli można do czegoś porównywać wszystkie działania związane z realizacją systemu alarmowego, czyli: wybór koncepcji ochrony, projekt i realizację systemu ochrony, to najbliżej tych wszystkich działań, ze względu na stopień trudności, jest wszystko to, co wiąże się z kolejnymi fazami powstawania budynku.

Postrzeganie montażu systemu alarmowego tak, jak montażu np. instalacji elektrycznej, jest najczęściej popełnianym błędem przez inwestorów. Jeżeli system alarmowy ma być częścią systemu ochrony, nie może być projektowany i wykonywany bez ścisłego powiązania z zabezpieczeniami mechanicznymi oraz sposobami interwencji.

Gdy przy projektowaniu instalacji elektrycznej zostaną popełnione błędy w rozmieszczeniu np. kontaktów, to co najwyżej narażeni będą na niewygodę użytkownicy. Błędy związane z rozmieszczaniem i doborem elementów ochrony są o wiele groźniejsze - mogą narazić życie oraz zdrowie ludzi.

Wzajemne zależności między elementami ochrony są w systemie ochrony bardzo istotne, gdyż na każdy z tych elementów mogą mieć wpływ różnorodne czynniki:

zakres i szybkość zmian temperatury,

wilgotność,

naturalne lub sztuczne oświetlenia,

kierunki oraz sposób otwierania drzwi i okien,

a także ich zamocowanie oraz uszczelnienie,

wentylacja i klimatyzacja pomieszczeń,

konstrukcja ścian,

stropów oraz ich stabilność,

posadowienie fundamentów budynku,

urządzenia pracujące w pomieszczeniach (nawet zegar z wahadłem może sprawiać kłopoty),

usytuowanie budynku i jego otworów w stosunku do stron świata,

poziom wód gruntowych,

sąsiedztwo drzew,

zwyczaje oraz poziom życia ludzi w chronionym obiekcie i w najbliższym sąsiedztwie,

stan dróg dojazdowych oraz usytuowanie ciągów komunikacyjnych (kolej, autostrada, estakada itp.),

sąsiedztwo:

transformatorów,

stacji energetycznych,

maszyn wytwarzających drgania i zakłócenia elektromagnetyczne,

nadajników radiowych oraz telewizyjnych,

lotnisk i tras podchodzenia do lądowania samolotów,

architektura osiedla,

architektura budynku oraz ogrodu (czasami jest istotne, jakie drzewa owocowe występują w ogrodzie lub jaki mają system korzeniowy).

To tylko część czynników, które trzeba rozpatrywać przy projektowaniu systemów alarmowych. Na szczęście tylko w nielicznych sytuacjach trzeba je wszystkie brać pod uwagę równocześnie. Natomiast pominięcie chociaż jednego, tam gdzie to jest istotne, może mieć fatalne skutki!

Pełne wersje artykułów .......są dostępne.

Niestety, decyzję o wyborze sposobu ochrony muszą najczęściej podjąć ludzie, których wiedza na temat zabezpieczeń jest mniejsza, niż wiedza instalatorów. Co gorsze, większość z nich nie ma świadomości stopnia skomplikowania problemów występujących przy projektowaniu i realizacji systemu ochrony. Ludzie ci, zdani na swoją wiedzę (czy raczej niewiedzę), nawet przy najlepszej woli mogą podjąć działania całkowicie błędne, jeśli nie będą szukali porady u niezależnych konsultantów, zwłaszcza przy planowaniu ochrony obiektów dużych lub o dużym zagrożeniu.

Koszty ochrony powinny być utrzymane w rozsądnej proporcji do wartości (bezpośredniej i pośredniej) tego, co ma być chronione. W większości sytuacji trzeba się jednak liczyć z tym, że nakłady, które musi ponieść przestępca na przełamanie zabezpieczeń są wielokrotnie mniejsze, niż koszty zabezpieczeń. Przy ustalaniu koncepcji ochrony obiektu, najczęściej udział biorą dwie strony: - instalator, z samej istoty swojej działalności zainteresowany zamontowaniem jak najdroższego systemu (przy nikłej wiedzy o zabezpieczeniach mechanicznych); - inwestor, dążący do maksymalnego zmniejszenia ceny systemu. Aby uniknąć większości błędów popełnianych w systemach ochrony należy najpóźniej w tej fazie prowadzonych rozmów zatrudnić niezależnego specjalistę od zabezpieczeń. Uwaga: przy wyborze konsultanta (rzeczoznawcy) warto ustalić, czy jest on przez swoje stowarzyszenie obligatoryjnie zobowiązany do konsultacji wystawianej opinii i czy ktoś z władz stowarzyszenia może tę opinię zmienić lub nie dopuścić do jej przedstawienia (narusza to warunek niezależności rzeczoznawcy, a takie zapisy można spotkać w statutach). Jeśli instalator i rzeczoznawca są zrzeszeni w tym samy stowarzyszeniu, to w razie konfliktu inwestor-wykonawca, inwestor ma niewielką szansę na wygranie procesu sądowego!

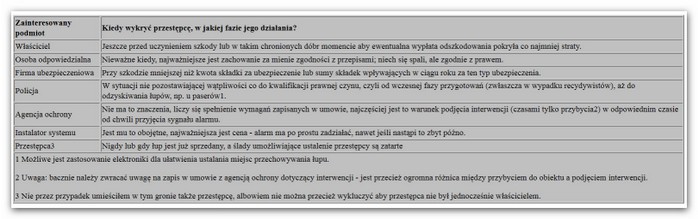

Sądzę, że warto zastanowić się nad punktami widzenia różnych osób bezpośrednio lub pośrednio zainteresowanych problemem dotyczącym miejsca wykrywania przestępcy albo fazy działania przestępczego. W tabeli 1 przedstawione są prawdopodobne, a jak się okazuje rozbieżne, oczekiwania stawiane przed systemem ochrony co do miejsca wykrywania przestępcy. Zawarte w tabeli 1 pobożne życzenia zainteresowanych stron są uproszczeniem, lecz wyraźnie są widoczne ogromne różnice występujące między nimi. Różnice te mogą mieć w wielu sytuacjach decydujący wpływ na wybór miejsca5 wykrywania przestępcy! Oczekiwania co do sprawności systemu ochrony i możliwości realizacji założeń to dwie różne sprawy - należy więc skonfrontować możliwości z oczekiwaniami.

Ponieważ jednym ze sposobów zabezpieczenia przed stratami jest wykupienie polisy ubezpieczeniowej, konieczne jest zebranie informacji o wymaganiach stawianych przez towarzystwa ubezpieczeniowa dla zawarcia umowy oraz o ulgach w składkach w zależności od zastosowanych środków ochrony (klasa elementów systemu, atesty, podłączenie się do monitoringu itd.). Nie bez znaczenia jest analiza kosztów, które trzeba ponieść na realizację zabezpieczeń. Może się przecież okazać, że lepiej jest zastosować podstawowe zabezpieczenia wymagane przez towarzystwo ubezpieczeniowe i płacić składki, niż wydawać pieniądze na wcale nie tanie systemy alarmowe.

Wyznaczenie określonych pomieszczeń do ochrony i podział na strefy ochrony nie są równoważne ustaleniu, co podlega ochronie. Takie ustalenie tylko na pozór jest proste. Decyzja o zabezpieczeniu np. instytucji, w której znajduje się kasa, centrum komputerowe, unikalne zbiory (informacje lub dobra kultury), miejsce przechowywania paszportów albo innych poszukiwanych w świecie przestępczym druków, unikalnej aparatury bądź oprzyrządowania będących podstawą działania instytucji, musi być podyktowana nie tylko wartością chronionego mienia, ale także stratami mogącymi powstać w razie jego utraty. Już z tego wyliczenia widać, że pieniądze są tylko jedną z wielu wartości wymagających ochrony i to wcale nie najważniejszą.

Podział na strefy ochrony ma na celu oddzielenie obszarów o różnym sposobie użytkowania (inne godziny pracy, inny pion organizacyjny itd.) lub o zdecydowanie innym zestawie zagrożeń (patrz: uwagi dotyczące analizy zagrożeń). W jednej wydzielonej strefie systemu ochrony muszą się znajdować pomieszczenia lub miejsca dostępne wyłącznie dla osób jednej i to tej właśnie chronionej jednostki organizacyjnej (gdy system jest włączony). Nie może mieć miejsca sytuacja, w której za mienie chronione w obrębie konkretnej, wydzielonej strefy odpowiedzialna jest osoba nie mająca wyłączności na kontrolę dostępu do tej strefy. Uwaga: do pierwszych przymiarek podziału na strefy ochrony konieczna jest aktualizacja podkładu budowlanego.

Przy bardzo dużych zagrożeniach nie można zakładać, że jedynymi drogami dostania się przestępcy do obszaru chronionego są okna i drzwi. Znane są bowiem sytuacje wykonywania kilkudziesięciometrowych podkopów czy podnoszenia wielotonowych elementów dachu i nie są to pomysły z filmów. Nie tylko w sklepach czy magazynach, ale nawet w domkach szeregowych lub willach okratowanych w sposób ułatwiający wejście na dach należy się liczyć także z tą drogą agresji. Determinacja przestępców zależy od spodziewanej wartości łupu. Jeśli ukrycie się przestępcy w strefie ochrony jest możliwe i istotnie ułatwi mu przełamanie systemu, to przy analizie zagrożeń taką ewentualność trzeba brać pod uwagę.

Sama nazwa system elektroniczny antywłamaniowy (lub system sygnalizacji włamania, co dla wielu osób jest mylące) nie oznacza automatycznie, że system ma chronić tylko przed włamaniem rozumianym jako wejście w chroniony obszar osoby nieuprawnionej po przełamaniu zabezpieczeń mechanicznych.

Elektroniczne systemy alarmowe mogą chronić mienie przed korzystaniem z niego niezgodnie z wolą właściciela lub osób odpowiedzialnych za to mienie, a w szczególności przed:

- kradzieżą, zarówno mienia instytucji, jak i rzeczy osobistych pracowników;

- celowym zniszczeniem, uszkodzeniem lub wandalizmem (sabotażem);

- zamianą, podmianą;

- czasowym lub trwałym wyłączeniem z możliwości użytkowania pomieszczeń bądź urządzeń, także jeśli w rachubę wchodzi ograniczenie albo uniemożliwienie dostępu do informacji;

- nieuprawnionym użytkowaniem;

- przechwyceniem informacji zawartych w dokumentach lub na innych nośnikach;

- rabunkiem, napadem;

- dostępem do rejonów chronionych dla osób niepowołanych, w tym także byłych pracowników.

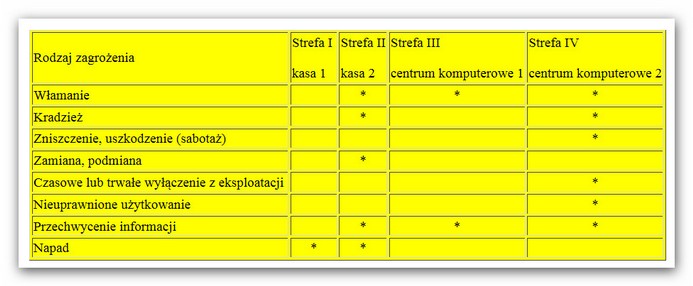

Tabela 2. Przykładowe ustalenie zagrożeń dla różnych pomieszczeń

Zestawione w tabeli 2 dane pokazują po dwa przykładowe pomieszczenia o wydawałoby się identycznych sposobach użytkowania, a więc i jednakowych na pozór zagrożeniach. W tym samym obiekcie pomieszczenia wytypowane do ochrony (poszczególne strefy), w zależności od ustalonego zakresu ochrony, mogą być chronione zupełnie odmiennie. Dotyczy to zarówno wyboru urządzeń, ich klasy, liczby, jak i sposobu rozmieszczenia. Czy rzeczywiście każdą kasę trzeba chronić zarówno przed włamaniem, napadem, jak i kradzieżą? Przecież jeśli poza godzinami pracy w kasie (strefa I) nie są przechowywane pieniądze, nie ma potrzeby zabezpieczać jej przed włamaniem; wystarczy jeśli będzie zabezpieczona przed napadem. Taka decyzja powinna być podejmowana przez osobę, która jest odpowiedzialna za bezpieczeństwo swoje i personelu. Podobnie jak w wypadku ochrony kas, wytypowane w tabeli zagrożenia centrum komputerowego przedstawiają dwa różne centra komputerowe. W zależności od wagi znajdujących się w chronionej instytucji dokumentów (obsługa dużych grup ludności, informacje poufne itp.) czy zasięgu działania, centra komputerowe powinny być chronione mniej lub bardziej szczelnie. Może się zdarzyć, że wystarczającą ochroną centrum będzie zabezpieczenie przed włamaniem, i to z wykrywaniem przestępcy dopiero po jego wejściu do strefy chronionej, lub zaistnieje potrzeba zbudowania systemu zabezpieczeń, jak dla największego banku.

Wszystkie szczegóły w prawidłowo zaprojektowanych systemach ochrony są podporządkowane nadrzędnej zasadzie doprowadzenia do tego, aby czas potrzebny do podjęcia skutecznej interwencji po wszczęciu alarmu był na tyle krótki, żeby przestępca nie zdołał uczynić istotnych szkód w strefie podlegającej ochronie. Dlatego przy projektowaniu systemów ochrony konieczne jest ustalanie szkód, które mogą być traktowane jako nieistotne. Dopiero na bazie takich założeń można określić maksymalny przedział czasu niezbędny do podjęcia skutecznej interwencji, która w najmniej korzystnych warunkach przerywa przestępcy czynienie dalszych szkód. Należy przy tym pamiętać, że szkodą jest także wybicie szyby, zniszczenie drzwi czy zamknięć.

W strefach ochrony, w których wartość zgromadzonego mienia nie jest dużej wartości można jednak dopuścić do tego, aby system wykrywał przestępcę dopiero po jego wejściu w strefę chronioną, godząc się tym samym na ewentualne zniszczenie zabezpieczeń mechanicznych broniących dostępu do tej strefy. Natomiast przy ochronie mienia o dużej wartości lub którego utrata mogłaby doprowadzić do dużych szkód, system ochrony należy projektować tak, aby wykrywana była już próba wejścia w strefę chronioną. Przy założeniu równoczesnej konieczności ochrony przed sabotażem, powinny być wykrywane próby zniszczenia chronionego sprzętu, także np. wrzucenie do pomieszczeń substancji niszczących. Wybór miejsca wykrywania przestępcy przez system alarmowy, tj.:

wewnątrz pomieszczeń chronionych,

przy próbie dostania się do obszaru chronionego

czy już nawet przy próbie wrzucenia

lub wyjęcia przedmiotów z chronionego obszaru

zależy zatem od tego, co zostanie uznane za szkodę. Te ustalenia powinny być podejmowane przez osoby, na których ciąży odpowiedzialność za chronione mienie z racji zajmowanego stanowiska czy sprawowanej funkcji. W wypadku mienia o dużej wartości materialnej lub takiego, którego utrata może spowodować istotne szkody dla firmy, decyzje o szczelność zastosowanej ochrony powinny być podejmowane na szczeblu dyrekcji, gdyż tylko na tym poziomie możliwe jest ustalenie, jakie mienie jest podstawą działania firmy.

podczas odczytywania informacji w punkcie jej odbioru (np. w stacji monitorowania) i uruchamiania interwencji;

w trakcie dojazdu (dojścia) ekipy interwencyjnej;

w trakcie unieszkodliwiania przestępcy, w tym dostania się do zagrożonych miejsc;

na zabezpieczaniu powstawania dalszych strat.