Wprowadzenie w systemy ochrony

Systemy Ochrony

Wprowadzenie

Jaki system alarmowy jest najlepszy?

Stefan Jerzy Siudalski 2006/2012/2014/2015/2018

Wstęp

Co to jest System Ochrony?

W Polskich Normach nie ma definicji Systemu Ochrony a przynajmniej takiej definicji nie znalazłem. W powszechnej świadomości traktuje się System Alarmowy jako Systemem Ochrony, tymczasem system alarmowy jest częścią składową Systemu Ochrony, lecz sam w sobie nie jest systemem ochrony.

Co to więc jest System Ochrony?

Można przyjąć, że System Ochrony to zespół środków technicznych, organizacyjnych, prawnych i ochrona fizyczna, których zadaniem i celem jest zapewnienie odpowiedniego poziomu bezpieczeństwa ludzi, mienia, danych oraz prawidłowego funkcjonowania chronionego obiektu, przedsiębiorstwa itp.

Sytuacja w ochronie AD 2012

Uwaga: Została tu zasygnalizowana jedynie skala problemów.

Ludzie którzy w Polsce zajmują się sprawami ochrony mienia, osób, informacji napotykają w swojej pracy na wiele problemów z którymi nie muszą się borykać ich koledzy z branży w innych krajach Unii ponieważ tam najważniejsze dla planowania ochrony decyzje są ustalane przez Ubezpieczycieli oraz są zawarte w zaleceniach, przepisach lub aktualizowanych na bieżąco normach. To Ubezpieczyciele przecież mają największą, aktualną wiedzę na temat skuteczności zabezpieczeń.

U nas od połowy lat dziewięćdziesiątych ubiegłego wieku funkcjonowała norma PN -93 E- 08390 i zarówno wojsko jak i banki wymagały aby systemy alarmowe spełniały wymagania dla klasy SA-3 lub SA-4 wg tej normy. Norma ta została wycofana z dużym opóźnieniem w 2009 roku lecz jeszcze wiele lat będą używane systemy zbudowane na bazie wymagań tej normy.

Od 1994 roku, czyli od czasu wprowadzenia u nas tej normy, zmieniło się tak dużo w branży zabezpieczeń, że trwanie przez tyle lat, bo aż do 2009 roku, przy zapisach nie aktualizowanej normy PN E-08390 to tak jak by wymagania dla komputerów opierać na danych technicznych z przed 10-15 lat. Dziś, już w żadnym kraju w Unii nie jest stosowana norma na której opierała się norma PN E-08390 w takiej postaci jak w Polsce. W Europie a więc nie tylko w krajach Unii na przestrzeni lat 2002- 2006 wprowadzano kolejne wersje normy EN 50131.

U nas norma PN EN 50131-1 w wersji z 2006 roku, powinna być wprowadzona najpóźniej do 1 mają 2009 roku a został wprowadzona dopiero jesienią 2009 roku dlatego, że są u nas środowiska które za wszelką cenę chciały utrzymać nieaktualna normę ponieważ czerpały korzyści materialne z atestów wydawanych na podstawie starej normy.

Pomimo wielu korzystnych zmian w ostatnich latach w branży ochrony po wprowadzeniu koncesji i licencji często decydenci jak by nie zauważyli, że w branży ochrony zaszły zmiany które wymagają ich reakcji.

Jakie zmiany są konieczne? Kto powinien je wprowadzać i dlaczego?

Na te pytania, w miarę jak będą wprowadzane pewne pojęcia niezbędne dla projektowania systemów zabezpieczeń, odpowiedzi będą się same pojawiały chociaż często adresatów zaniechań czy zaniedbań może być wielu.

Bardzo dobrą normą jest norma PN EN 50132-7:2002 dotycząca CCTV – po prostu krok po kroku pokazuje jakie działania należy podjąć aby powstał sensowny system CCTV. Poza kilkoma niezbędnymi zmianami koniecznymi dla aktualizacji wymagań ze względu na nowe rozwiązania techniczne to zapisy tej normy są w większości aktualne.

Wprowadzenie dziesięciu pojęć których poznanie jest niezbędne dla zaprojektowania skutecznego Systemu Ochrony

Miejsce wykrywania przestępcy -[1]

Miejsce wykrywania przestępców decyduje nie tylko o ewentualnych stratach w przypadku agresji ale także o kosztach jakie należy ponieść na ochronę.

Gdyby istniał jeden uniwersalny nadający się do stosowania w każdych warunkach i zapewniający 100% pewności system to wszystkie inne byłyby niepotrzebne. Ponieważ gama oferowanych czujek i systemów alarmowych co rok zwiększa się oznacza to, że każdy z systemów czy czujki mają jakieś wady czy przeciwwskazania w stosowaniu.

Współczesna technika umożliwia wykrywanie agresji czy zagrożeń praktycznie w każdych warunkach - ograniczeniem jest cena zabezpieczeń i wyobraźnia osób planujących ochronę /autorski podział na 7 stref wykrywania/

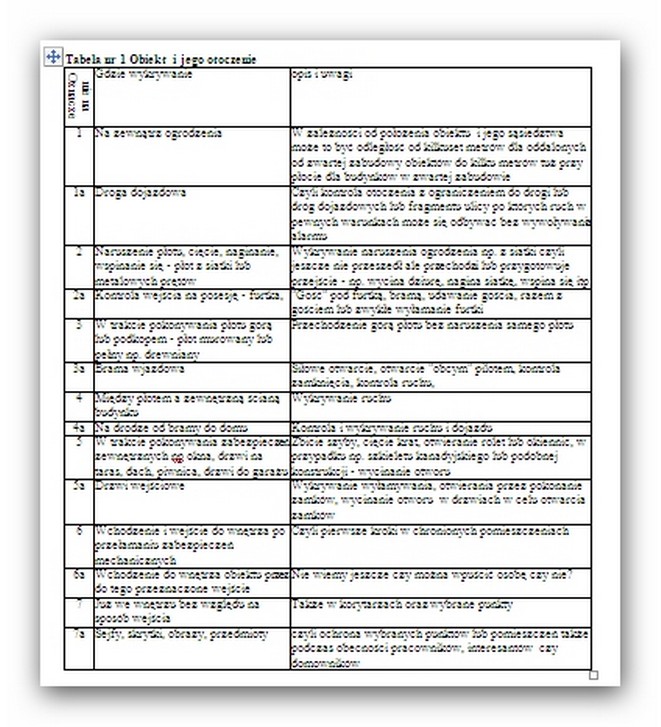

Tabela nr 1 Obiekt i jego otoczenie

Oznaczenie na rys. 1 Gdzie wykrywanie opis i uwagi

1 Na zewnątrz ogrodzenia W zależności od położenia obiektu i jego sąsiedztwa może to być odległość od kilkuset metrów dla oddalonych od zwartej zabudowy obiektów do kilku metrów tuż przy płocie dla budynków w zwartej zabudowie

1a Droga dojazdowa Czyli kontrola otoczenia z ograniczeniem do drogi lub dróg dojazdowych lub fragmentu ulicy po których ruch w pewnych warunkach może się odbywać bez wywoływania alarmu

2 Naruszenie płotu, cięcie, naginanie, wspinanie się - płot z siatki lub metalowych prętów Wykrywanie naruszenia ogrodzenia np. z siatki czyli jeszcze nie przeszedł ale przechodzi lub przygotowuje przejście - np. wycina dziurę, nagina siatkę, wspina się itp

2a Kontrola wejścia na posesję - furtka, "Gość" pod furtką, bramą, udawanie gościa, razem z gościem lub zwykłe wyłamanie furtki

3 W trakcie pokonywania płotu górą lub podkopem - płot murowany lub pełny np. drewniany Przechodzenie górą płotu bez naruszenia samego płotu

3a Brama wjazdowa Siłowe otwarcie, otwarcie "obcym" pilotem, kontrola zamknięcia, kontrola ruchu,

4 Między płotem a zewnętrzną ścianą budynku Wykrywanie ruchu

4a Na drodze od bramy do domu Kontrola i wykrywanie ruchu i dojazdu

5 W trakcie pokonywania zabezpieczeń zewnętrznych np okna, drzwi na taras, dach, piwnica, drzwi do garażu Zbicie szyby, cięcie krat, otwieranie rolet lub okiennic, w przypadku np. szkieletu kanadyjskiego lub podobnej konstrukcji - wycinanie otworu

5a Drzwi wejściowe Wykrywanie wyłamywania, otwierania przez pokonanie zamków, wycinanie otworu w drzwiach w celu otwarcia zamków

6 Wchodzenie i wejście do wnętrza po przełamaniu zabezpieczeń mechanicznych Czyli pierwsze kroki w chronionych pomieszczeniach

6a Wchodzenie do wnętrza obiektu przez do tego przeznaczone wejście Nie wiemy jeszcze czy można wpuścić osobę czy nie?

7 Już we wnętrzu bez względu na sposób wejścia Także w korytarzach oraz wybrane punkty

7a Sejfy, skrytki, obrazy, przedmioty czyli ochrona wybranych punktów lub pomieszczeń także podczas obecności pracowników, interesantów czy domowników

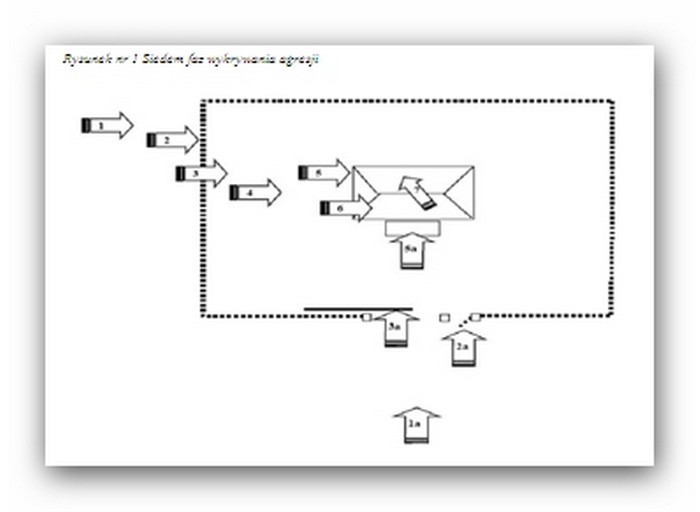

Rysunek nr 1 Siedem faz wykrywania agresji

Przedstawiony tu autorski podział na strefy został stworzony ponieważ funkcjonuje w Polsce wielu różnych podziałów na strefy ochrony a więc i wykrywania z klasyfikacją i nazewnictwem wzajemnie niespójnymi. Oznaczenia stref liczbami, tak jak na rysunku powyżej, ułatwia zrozumienie i zapamiętanie stref.

Przykład innego podziału - Podział na strefy wg opracowania „Polityka ochrony osób i mienia w TP S.A.” [w nawiasach kwadratowych strefy wg oznaczeń tak jak na rysunku nr 1]:

•Strefa obwodowa – najdalej wysunięta strefa ochrony budynku, obejmująca zwykle ogrodzenie Obiektu (jeżeli jest) lub obszar bezpośrednio otaczający obiekt, [1,2,3]

•Strefa peryferyjne – przestrzeń pomiędzy strefą obwodową (ogrodzeniem budynku) a strefą zewnętrzną [4],

•Strefa zewnętrzna – obwód architektoniczny chronionego budynku, wraz z otworami typu drzwi, okna, włazy itp. [5]

•Strefa wewnętrzna – wewnętrzna przestrzeń budynku – pomieszczenia, ciągi komunikacyjne [6],

•W uzasadnionych przypadkach wyodrębnia się strefy ochrony miejscowej (strefy specjalne) – części budynku, które wymagają szczególnej ochrony ze względu na rodzaj zgromadzonego w nich mienia oraz informacji [7].

Przykład jeszcze innego podziału - Podział na strefy wg „Meldunek z frontu ochrony obiektów wojskowych” Systemy Alarmowe 4/2008 Edmund Basałyga

•Strefa zewnętrzna obwodowa - wydzielony w widoczny sposób pas wzdłuż ogrodzenia lub między ogrodzeniami, [2,3]

•Strefa peryferyjna – teren poza ogrodzeniem /granicą/ obiektu [1],

•Strefa zewnętrzna bezpośrednia –przestrzeń między budynkami a ich ogrodzeniem [4]

•Strefa wewnętrzna –przestrzeń wewnątrz budynku, wraz z otworami [5,6],

•Brak jest wyodrębnienia stref specjalnych wewnątrz budynku [7].

Już z tych przykładów widać, że jeśli w dokumentacji lub podczas ustaleń wymagań co do sposobów ochrony używane są określenia strefa: peryferyjna, zewnętrzna, wewnętrzna to musi być dołączony dokładny opis co strony rozumieją przez te pojęcia.

Projektanci systemów alarmowych, szkoleni w różnych ośrodkach mogą w sposób znacznie różniący się interpretować pojęcia: strefa peryferyjna, zewnętrzna, wewnętrzna.

Dopóki normy lub przepisy nie precyzują dokładnie pojęć używanych w ochronie to każdy autor ma prawo używać własnych definicji!

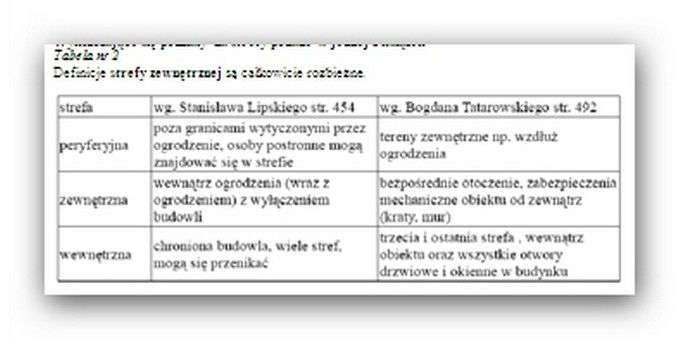

Wykluczające się podziały na strefy podane w jednej z książek

Tabela nr 2

Definicje strefy zewnętrznej są całkowicie rozbieżne.

Dowolność podziału na strefy

Jeśli za kryterium wyboru miejsca wykrywania przestępcy przyjąć odpowiedzialność za chronione mienie okazuje się, że w każdym przypadku wymagania mogą być ustalane diametralnie różne.

Tabela nr 3 Miejsce wykrywania przestępcy

wg miejsce wykrywania przestępcy lub faza działania przestępczego

właściciela chronionych dóbr jeszcze przed uczynieniem szkody, lub w takim momencie aby ewentualna wypłata odszkodowania pokryła co najmniej straty

osoby odpowiedzialnej za mienie najważniejsze jest zachowanie zgodności z przepisami „niech się spali ale zgodnie z prawem”

firmy ubezpieczeniowej przy szkodzie mniejszej niż kwota składki za ubezpieczenie lub sumy składek wpływającej w ciągu roku za ten typ ubezpieczenia,

policji w sytuacji nie pozostawiającej wątpliwości co do kwalifikacji prawnej czynu, czyli od wczesnej fazy przygotowań (zwłaszcza w przypadku recydywistów) aż do odzyskiwania łupów np. u paserów

agencji ochrony liczy się spełnienie wymogów zapisanych w umowie, najczęściej jest to warunek podjęcia interwencji (czasami tylko przybycia) w odpowiednim czasie od chwili przyjęcia sygnału alarmu

instalatora systemu najważniejsza jest cena - miejsce wykrywania jest mniej ważne - ma po prostu zadziałać

przestępcy nigdy lub gdy łup jest już sprzedany a ślady umożliwiające ustalenie przestępcy są zatarte

Wiedza przestępców - [2]

Przestępcy nie są grupą jednorodną ani co do umiejętności przełamywania zabezpieczeń ani determinacji w pokonywaniu zabezpieczeń dlatego jednym z podstawowych ustaleń przy planowaniu ochrony jest określenie przed jakim typem przestępcy chcemy się skutecznie chronić.

Warto wiedzieć:

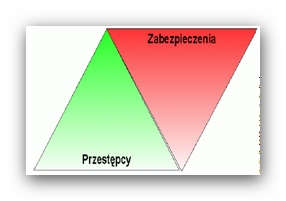

Przy stosowaniu zabezpieczeń działają równolegle dwa mechanizmy:

• każde z zastosowanych w ochronie zabezpieczeń eliminuje dostęp do chronionego dobra dla pewnej grupy przestępców,

• przestępca o wysokich kwalifikacjach nie będzie się włamywał tam, gdzie ryzyko jest niewspółmiernie wysokie do spodziewanego zysku – oczywiście zakładając, że nie jest to kleptoman.

Rysunek nr2 Trójkąt złodziejskich umiejętności – czym więcej zabezpieczeń tym mniej jest przestępców którzy będą je wstanie pokonać

Istnieje, podobnie jak w przypadku podziału na strefy, kilka różnych sposobów i metod podziału przestępców lub ich działań na grupy pod kątem ich umiejętności i narzędzi jakimi mogą się posługiwać.

Wiedza przestępców przy pokonywaniu systemów alarmowych - podział wg normy PN EN 50131 –1

Stopień 1 : Ryzyko małe - Oczekuje się, że włamywacze będą słabo znać systemy alarmowe sygnalizacji włamania i będą zmuszeni do korzystania z ograniczonego zakresu łatwo dostępnych narzędzi.

Stopień 2 : Ryzyko małe do ryzyka średniego - oczekuje się, że włamywacze będą słabo znać systemy alarmowe sygnalizacji włamania oraz będą używać podstawowych narzędzi i przyrządów ręcznych.

Stopień 3 : Ryzyko średnie do ryzyka wysokiego - oczekuje się, że włamywacze będą biegli w systemach alarmowych sygnalizacji włamania i będą mieć szeroki zakres narzędzi oraz ręcznych urządzeń elektronicznych.

Stopień 4 : Ryzyko wysokie - oczekuje się, że włamywacze będą mieć możność lub środki do szczegółowego zaplanowania włamania i będą mieć pełny zakres urządzeń, łącznie ze środkami podmiany kluczowych części składowych systemu alarmowego sygnalizacji włamania.

Ta klasyfikacja wiedzy przestępców, zawarta w normie PN EN 50131-1 dotyczy nie systemów ochrony a jedynie jednego z elementów systemów ochrony jakim są systemy alarmowe.

Autorski podział na przestępców na grupy w zależności od ich wiedzy przy pokonywaniu Systemów Ochrony.

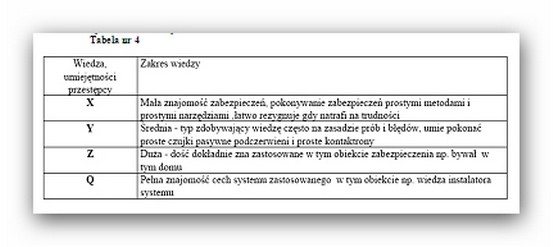

Tabela nr 4

Przedstawiony tu podział dotyczy zarówno wiedzy i sposobów działania przestępców przy pokonywaniu zabezpieczeń mechanicznych, elektronicznych jak i całych systemów ochrony.

Porównanie podziału przestępców na grupy pod kątem wiedzy i umiejętności oraz stosowanych przez nich narzędzi.

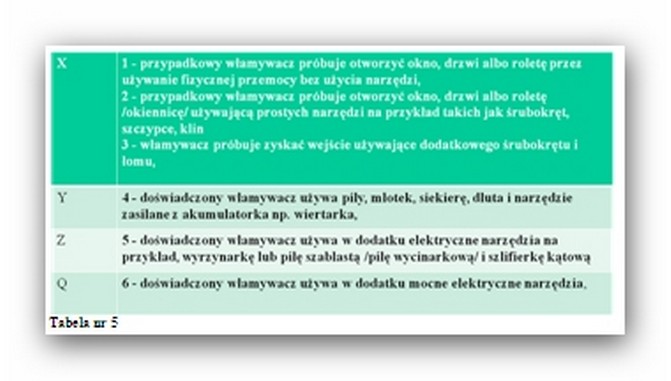

W tabeli nr 5 w pierwszej kolumnie jest umieszczony podział na grupy wg kryteriów zamieszczonych w tabeli nr 4 a w kolumnie drugiej podział wg normy PN ENV 1627. To przypisanie różnych podziałów nie zawsze jest jednoznaczne choćby z tej przyczyny, że w kolumnie lewej jest podział pod kątem pokonywania systemów zabezpieczeń a w kolumnie po prawej po kątem pokonywania zabezpieczeń mechanicznych takich jak drzwi, okna, przegrody, kraty, rolety. Niemniej pokazane w tabeli zestawienie jest pomocne dla planowania ochrony i doboru zabezpieczeń.

Tabela nr 5

Przed czym chronimy? Rodzaje zagrożeń [3]

Przed kim czy przed czym chronimy?

Jest ważne określenie i jednego i drugiego - ponieważ to rodzaj zagrożenia decyduje o doborze i rozmieszczeniu środków ochrony a spodziewana wiedza przestępcy decyduje o wymaganym stopniu trudności przełamania już na poziomie pojedynczych, zastosowanych w ochronie urządzeń.

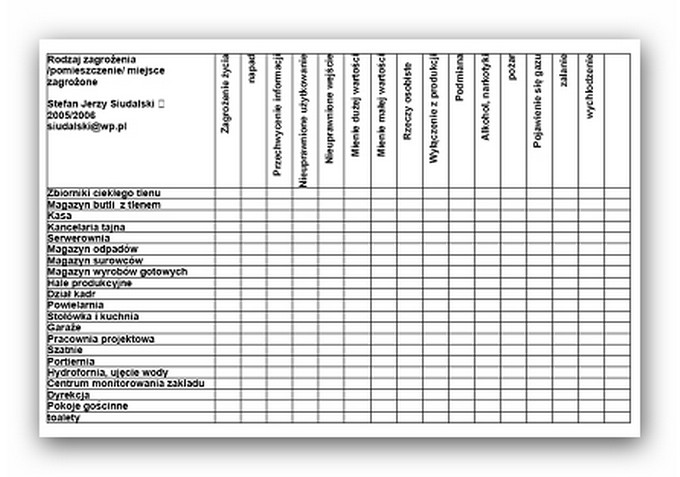

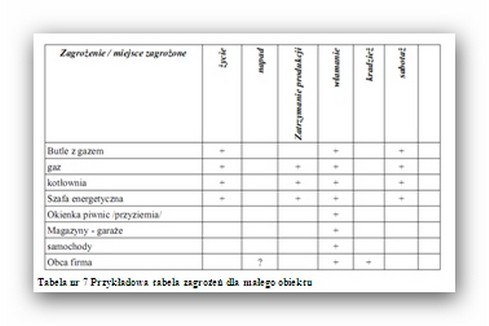

Przykładowa tabela zagrożeń dla obiektu. W kolumnie pionowej są zebrane miejsca zagrożone w wierszu pierwszym wypisane zostały rodzaje zagrożeń. Oczywiście dla każdego obiektu zarówno rodzaje zagrożeń jak i miejsca ich występowania są wypisywane indywidualnie. Jedynie zawsze n pierwszym miejscu powinno być wypisane, bez względu na rodzaj obiektu – zagrożenie życia.

Tabela nr 6 Przykładowa tabela zagrożeń

Tabela nr 7 Przykładowa tabela zagrożeń dla małego obiektu

Czym chronimy? [4]

Dziś do dyspozycji mamy najnowsze urządzenia techniczne ale same urządzenia dla stworzenia sensownego systemu ochrony to nie wszystko, ważne są wszystkie wymienione czynniki:

a) zabezpieczenia elektroniczne,

b) zabezpieczenia mechaniczne,

c) interwencja,

d) prawo,

e) sposób życia, organizacja miejsca pracy,

f) sensowne planowanie przestrzeni,

g) zabezpieczenia budowlane

Zabezpieczenia techniczne czyli zabezpieczenia elektroniczne, mechaniczne i budowlane są dokładnie omówione w innych rozdziałach tego opracowania.

Kto, za co jest odpowiedzialny? [5]

Zalecenia:

Współdziałanie różnych zabezpieczeń w ochronie zmniejsza jej koszty i zwiększa poziom ochrony.

Do przełamania zabezpieczeń, które działają na różnej zasadzie, niezbędna jest duża wiedza, a przestępców z wiedzą interdyscyplinarną jest niewielu a i dla nich przy zastosowaniu różnorodnych zabezpieczeń wydłuża się czas niezbędny dla pokonania systemu ochrony,

Ważne jest też to, że czym więcej zabezpieczeń tym przestępca pozostawia po sobie bardziej charakterystyczne ślady - nie tylko odciski palców czy narzędzi, ale także ślady które umożliwiają ustalenie dość dokładne jego poziomu wiedzy i umiejętności, co ma ogromne znaczenie dla określenia, często dość precyzyjnie jego danych a tym samym zwiększa się szansa na odzyskanie łupu.

Trzeba pamiętać , że żaden system alarmowy nie strzela, nie zakłada kajdanek, nie może samoczynnie uwięzić człowieka. Nie można również, aby nie wejść w konflikt z prawem, zakładać pułapek na przestępców zagrażających ich życiu lub zdrowiu.

Systemom alarmowym przypisana jest rola wykrywania i sygnalizowania zagrożeń a tym samym uruchamiania interwencji, a zabezpieczeniom mechanicznym - przypada wydłużanie czasu, jaki potrzebuje przestępca, aby dostać się do “łupu”.

Przy planowaniu czy ocenie istniejącego systemu ochrony ważne jest ustalenie kto za jakie decyzje czy działania jest odpowiedzialny – bez tego ochrona jest przypadkowa.

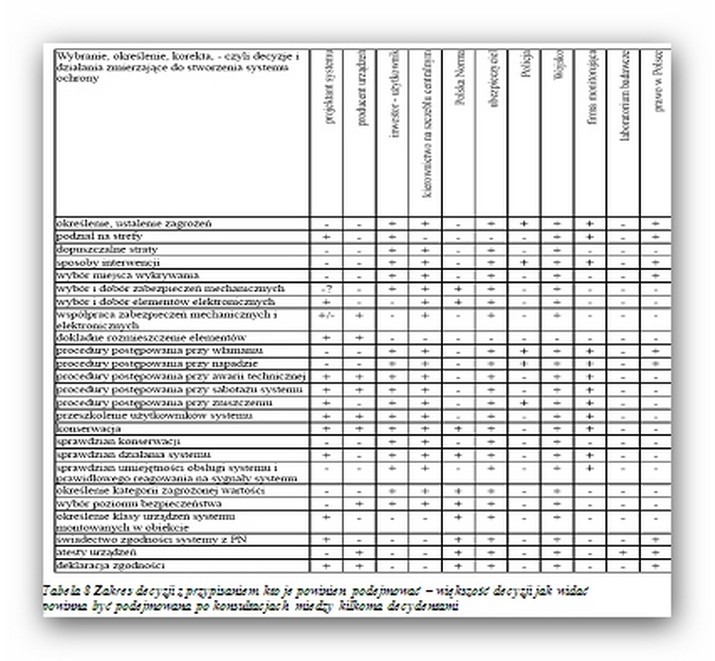

Tabela 8 Zakres decyzji z przypisaniem kto je powinien podejmować – większość decyzji jak widać powinna być podejmowana po konsultacjach miedzy kilkoma decydentami

Dziś:

• plany ochrony układają pracownicy ochrony fizycznej którzy posiadają licencję

• systemy alarmowe projektują pracownicy ochrony technicznej z licencja II stopnia

Czego jeszcze brakuje dla stworzenia sensownego systemu?

Brakuje wiedzy jaka posiadają lub powinny posiadać Towarzystwa Ubezpieczeniowe - to w Towarzystwach Ubezpieczeniowych jest możliwość gromadzenia i przetwarzania najbardziej aktualnych informacji o skuteczności zabezpieczeniach i o zagrożeniach

Towarzystwa Ubezpieczeniowe

• dziś - ich wymagania co do zabezpieczeń są o wiele mniejsze niż w sąsiednich krajach,

• brak jest mechanizmów gromadzenia i przetwarzania danych

dlatego wiele decyzji podejmowanych przy planowaniu ochrony jest błędnych

Współdziałanie zabezpieczeń [6]

Najbardziej efektywna kombinacja powinna zawierać:

• zabezpieczenia mechaniczne, których zadaniem jest jak największe wydłużenie czasu dostępu dla przestępców do miejsc szczególnie chronionych - zarówno połączone z zabezpieczeniami elektronicznymi, jak również działające bez nich,

• systemy alarmowe uruchamiane zarówno automatycznie, jak i ręcznie, które prześlą sygnał przynajmniej dwoma niezależnymi torami o zagrożeniu do miejsca, skąd może być podjęta skuteczna interwencja;

• systemy kontroli dostępu ACC - działające zarówno z systemami alarmowymi, jak i niezależnie,

• systemy rejestrowania wydarzeń - pracy ciągłej, uruchamiane automatycznie oraz ręcznie - także montowane jako pułapki, np. telewizja przemysłowa czyli CCTV,

• systemy umożliwiające weryfikację sygnałów o zagrożeniu - realizowane zarówno za pomocą odpowiednio rozbudowanego zestawu sygnałów wysyłanych do stacji monitorowania, jak i podglądu wizyjnego czy nasłuchu akustycznego,

• procedury działania personelu, które zapewniają dodatkową ochronę i przeciwdziałanie przestępstwom,

• zapewnienie interwencji przerywającej czynienie strat.

Dla dobrania odpowiedniego zestawu zabezpieczeń konkretnego obiektu, potrzebna jest wiedza z wielu dziedzin.

Kto powinien koordynować działania podejmowane dla stworzenia systemu ochrony?

Kim chronimy? [7]

O poziomie bezpieczeństwa decyduje poziom wyszkolenia i sposób wyszkolenia:

• Wyspecjalizowanych Służb,

• Policji,

• agentów ochrony

ale często możemy polegać jedynie na:

• ochronie jaką zapewnimy sami

• sąsiadach,

• przypadkowej interwencji

Czynnik czasu [8]

Jak wielkie straty mogą powstać podczas 15 sekund działania przestępcy, jednej minuty czy pięciu minut?

Co może przestępca zrobić w tym czasie?

Może ogołocić w sklepie półkę z towaru.

Przykłady różnych metod oceny zagrożeń i kwalifikacji obiektów pod kątem ochrony.

Planowanie wg PN-93 E 08390 /14 – norma wycofana

określenie wg arkusza nr 14 PN kategorii zagrożonej wartości czyli Z ile?

• zakwalifikowaniu obiektu do odpowiedniej kategorii decyduje między innymi wartość mienia,

wybór jednego z trzech podanych w normie poziomów bezpieczeństwa ,

• całkowita dowolność wyboru poziomu bezpieczeństwa, brak wskazówek co do kryteriów wyboru - decyzję podejmuję na własną odpowiedzialność projektant systemu,

• wynikiem wyboru poziomu bezpieczeństwa jest "klasa systemu" a więc także minimalna klasa urządzeń zastosowanych w ochronie,

oznacza to, że w obiekcie miejsca o dużym i małym zagrożeniu będą chronione tej samej klasy elementami /czujkami/,

• sprawdzenie które urządzenia /elementy/ oferowane na rynku spełniają wymagania PN, /klasyfikacja A, B, C i S/ - można kierować się atestami, oświadczeniami producenta lub sam instalator może uznać że zastosowany element spełnia wymagania

• rozmieszczenie elementów zgodnie z danymi producenta i wymaganiami /minimalnymi/ PN S.A.

• niestety brak jest jakichkolwiek powiązań miejsca wykrywania przestępcy z zagrożeniem obiektu

• wystawienie świadectwa zgodności

• wszyscy są zadowoleni - złodzieje też

Planowanie ochrony zgodnie z wycofana normą PN E 08390/14 nie brało pod uwagę ani miejsca wykrywania przestępcy ani czynnika czasu.

Planowanie zgodnie ze sztuką

• określenie zagrożeń dla każdego z chronionych miejsc,

• podział na strefy wg różnic w zagrożeniach i wg sposobu użytkowania,

• określenie dopuszczalnych strat i ustalenie sposobów interwencji czyli ustalenie czasu jaki upływa od momentu wykrycia do podjęcia skutecznej interwencji,

• wybór miejsca wykrywania dla każdego rodzaju zagrożenia,

• określenie współpracy zabezpieczeń mechanicznych i elektronicznych,

• wybór i dobór elementów ochrony – tu najpóźniej powinien być określony jaki jest wymagany stopień ochrony wg PN EN 50131-1,

• rozmieszczenie elementów - próbne uruchomienie,

• sprawdzenie współdziałania elementów,

• próbna eksploatacja systemu ochrony,

• wniesienie niezbędnych poprawek do systemu,

• opracowanie procedur postępowania w zależności od sygnalizowanej czy zaistniałej sytuacji,

• przeszkolenie użytkowników,

• oddanie systemu do eksploatacji,

• nadzór konserwatorski nad systemem

Zabezpieczenie obiektu i śladów po włamaniu [9]

Działania po popełnieniu przestępstwa

Budując system ochrony zwiększamy bezpieczeństwo obiektu i ludzi z nim związanych. Ponieważ środki ochrony, aby nie ponieść niewspółmiernie dużych wydatków, są dobrane do zakładanego stopnia zagrożenia trzeba się liczyć z możliwością przełamania zabezpieczeń przez np. „fachowca” z większą wiedzą niż zakładaliśmy.

Co robić jeśli dojdzie np. do udanego włamania?

Policja wie jak zebrać i zabezpieczyć ślady na potrzeby mechanoskopii lecz policja zupełnie nie ma doświadczenia jak zabezpieczać ślady „elektroniczne” ani gdzie ich szukać.

Gorzej – bo jeśli w przygotowaniu włamania brał udział projektant systemu lub jego konserwator to są oni w stanie część śladów które mogłyby naprowadzić na ich trop zatrzeć lub usunąć. Jest to tym bardziej możliwe, że najczęściej po włamaniu wzywa się kogoś do naprawy sytemu – prawie zawsze jest to konserwator tego systemu.

Gdzie szukać śladów i jak je zabezpieczać?

Podstawowe informacje o przebiegu włamania znajdują się w pamięci centralki alarmowej i są one do odczytania nawet w kilka miesięcy po włamaniu a coraz częściej zdarza się, że dane o przebiegu wydarzeń znajdują się także w pamięci dialera lub nadajnika do stacji monitorowania.

Nie wystarczą zapisy ze stacji monitorowania?

Nie, ponieważ:

• zdarza się, że przestępcy neutralizują nadajnik i do stacji nie dochodzi sygnał lub jest wysłany tylko jeden,

• istotna jest kolejność uruchamiania się czujników i rodzaje agresji /np. otwarcie obudowy/ a te informacje nie zawsze są z samego założenia ochrony wysyłane.

Przykład:

Z hurtowni odebrano sygnał włamania. Wysłany patrol nie stwierdził naruszenia zabezpieczeń. Właściciel uznał, że nie ma potrzeby pozostawienia patrolu do czasu otwarcia magazynu. Następnego dnia właściciel nie mógł otworzyć sowim kluczem hurtowni. Okazało się została podmieniona kłódka. Po ucięciu kłódki okazało się, że magazyn jest pusty.

Odczyt z pamięci centralki wykazał, że czujki reagowały kolejno w krótkim czasie od najdalszego miejsca magazynu do wyjścia. Zapis wykazał, że najbardziej prawdopodobną wersją było przygotowanie włamania poprzez zasłonięcie czujek - wywiezienie towaru – i po jakimś czasie odsłaniano czujki właśnie od najdalszego miejsca, kolejno w kierunku wyjścia aby usunąć ślady sposobu przygotowań do włamania.

Koszty [10]

- miejsce wykrywania przestępcy czyli „Gdzie?”

- wiedza przestępców czyli „Co umie?”

- przed czym chronimy czyli „Rodzaje zagrożeń?”

- czym chronimy czyli „Czym?”

- kto za co jest odpowiedzialny czyli „Kto za co?”

- współdziałanie zabezpieczeń czyli „Współdziałanie”

- kim chronimy czyli „Kim?”

- czynnik czasu czyli „Przerwać straty”

- zabezpieczanie śladów po włamaniu "Ślady"

- koszty ochrony a wartość mienia "Koszty"

Stefan Jerzy Siudalski wersja skrócona ze stycznia 2011 roku